En la actualidad multitud de empresas requieren que sus trabajadores se desplacen por motivos de trabajo. Normalmente se hospedan en hoteles situados en las cercanías del objetivo de su viaje y como no puede ser de otra forma tienen una agenda muy ajetreada. Trabajar en el hotel en el tiempo libre es muy habitual, y es necesario acceder a servicios de la empresa, correos personales o banca electrónica por lo que una buena conexión a Internet es imprescindible. Para la mayoría de los usuarios, una buena conexión se basa en velocidad y fiabilidad, pero raramente nos preguntamos por su seguridad.

Cuando nos conectamos a la red WiFi de un hotel, estamos confiando en las medidas de seguridad que nos proporciona y en la correcta gestión por su parte. No podemos saber de antemano si hay equipos infectados, si hay atacantes en ella o si esa red pertenece realmente al propio hotel.

Desde el punto de vista que nos interesa, es como si se tratase de una red WiFi pública.

Mi objetivo en este artículo es dar una visión global de los riesgos que esto conlleva y daros mi opinión y consejo sobre cómo actuar.

Antes de nada, me gustaría mostraros algunos datos para acercaros un poco a la realidad. En 2014 Karpersky Lab, una conocida marca de antivirus, nos hablaba en un artículo sobre una gran red de ciberdelincuencia, Darkhotel, que infectaba hoteles ejecutivos en varios países de Asia y que estuvo operativa durante más de 7 años sin ser descubierta. Se trataba de un malware muy evolucionado que, pasando inadvertido, afectaba a todos los clientes del hotel, accediendo a correos y todo tipo de información privada. En este caso se aprovechaba de la confianza de los usuarios al aparecer como una actualización de algunos componentes de sus navegadores web. Este tipo de malware entra dentro de la categoría que denominamos como APT (Advanced Persistent Threat).

Ahora que somos más conscientes de que los ciberdelincuentes ponen miras en clientes de hoteles, pasemos a hablar sobre la seguridad de sus redes, en concreto en el WiFi.

Lo primero que hemos de tener en cuenta es el medio de transmisión: el aire. Un atacante que se encuentre próximo a nosotros, está capacitado para capturar todo el tráfico de la red.

Por lo que, si nuestra conexión no está cifrada, todo el tráfico podrá verse en claro con un simple analizador de tráfico como Wireshark.

Un punto crucial para la seguridad de nuestros datos es el cifrado. No solo su existencia, sino además el algoritmo de cifrado que utiliza. Uno de los métodos más vulnerable, el cifrado WEP, también es uno de los más usados, y su contraseña puede romperse en unos minutos. Si un atacante fuera capaz de descifrar la clave de cifrado de nuestra conexión, estaría habilitado para realizar un ataque Man-in-the-Middle.

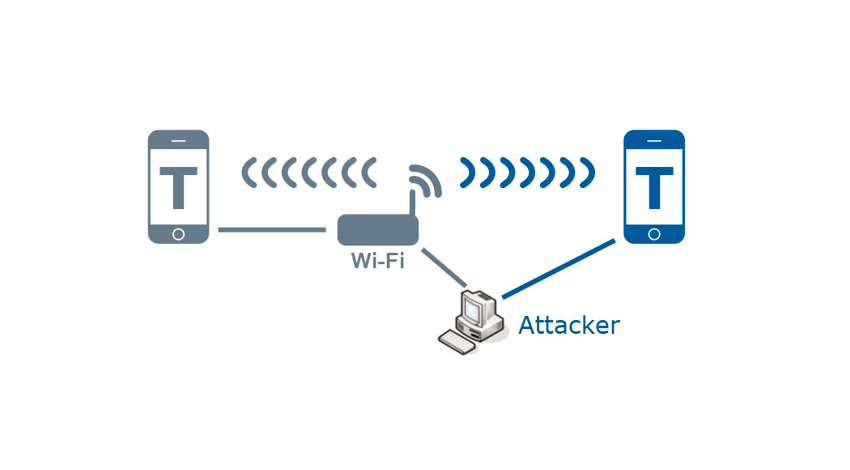

El ataque Man-in-the-Middle (MitM) tiene lugar cuando un atacante se interpone entre nosotros y el otro extremo de la conexión. Cualquier equipo conectado a una antena WiFi sin protección de cifrado o conocedor de la clave, en caso de que tenga, podrá acceder a todos los datos enviados por cualquiera de los extremos y podrá reenviar la información fingiendo ser cualquiera de ellos, como si se tratase de una conexión normal, de forma que no notaríamos ningún síntoma de estar sufriendo un ataque.

Una forma de protegernos de este ataque es el uso del protocolo HTTPS en vez de HTTP. Este nos ofrece una capa de cifrado extra entre nuestro dispositivo y la página web a la que nos conectemos, por lo que la información transferida no será legible por el atacante.

Saber que estamos utilizando https en vez de http difiere en cada navegador, pero suele estar representado a la izquierda de la dirección introducida. En la imagen 3 puede verse el logo utilizado por el navegador Google Chrome.

Es recomendable utilizar cifrados como WPA2 que utiliza algoritmos más complejos para el cifrado, que dificulta bastante la labor del atacante a la hora de descifrar la clave de acceso. Un cifrado robusto limitará las formas que un atacante tiene para robarnos la información, pero no es un método infalible.

Existen ataques más sofisticados que permiten vulnerar nuestros dispositivos a pesar de un cifrado fuerte. El caso más común consiste en DNS Spoofing, que puede crear conexiones con páginas web maliciosas aun cuando introduzcamos la dirección de estas correctamente. Esto da lugar a ataques como el phishing o la descarga de malware.

El phishing consiste en simular la página a la que la víctima desea acceder, de manera que el usuario introducirá sus datos y estos quedarán en posesión del atacante. En la imagen 4 puede verse un ejemplo de phishing de la página de Facebook. Si nos fijamos podemos ver que la dirección corresponde a otra página, en este caso maliciosa.

Por otro lado, la descarga de malware que tiene lugar al conectarnos a estas páginas, se produce generalmente después de qué se haya encontrado algún componente no actualizado o vulnerable en nuestro navegador. De esta forma el malware descargado será personalizado para nuestro dispositivo.

Existen herramientas para minimizar y monitorizar estos ataques, como un IDS (sistema de detección de intrusos) o un proxy. El uso de un proxy bloquea el acceso a aquellas direcciones conocidas como maliciosas o DNS maliciosos, si estos se encuentran en una lista negra actualizable. Por otro lado, un IDS observa todo el tráfico de la red en busca de ciertos patrones que usualmente representan un ataque. Se trata de herramientas muy recomendables para los administradores de red, ya que no son de uso particular de cada dispositivo.

También me gustaría darle énfasis a las contraseñas de WiFi genéricas. Cuando lleguemos al hotel y pidamos la contraseña (en el caso de que tenga), puede ocurrir que nos ofrezcan la contraseña que utiliza todo el mundo o que nos den de alta en el sistema y generen una contraseña propia.

El problema es que la única forma de identificar una red WiFi a priori es por su nombre, y todos sabemos que se puede cambiar fácilmente. Si un atacante creara una red con un nombre idéntico al de la red legítima y con la misma contraseña nos sería muy difícil distinguirla.

Cuando nos conectamos a una red simulada, nos encontramos a merced de la imaginación del atacante. Principalmente podremos ser víctimas de un ataque Man-in-the-middle o un phishing.

A estas alturas, el lector ya debería estar alarmado por la seguridad de una WiFi “pública”, y es que realmente no existe ninguna técnica para evaluar la seguridad de una de estas.

Un buen método para protegernos de todas las amenazas comentadas es utilizar un servicio de VPN (Virtual Private Network), que hace que todo el tráfico que salga de nuestro dispositivo esté cifrado. Da igual que la página sea segura o no, todo estará cifrado con una clave propia de la VPN. La VPN garantiza la seguridad de extremo a extremo en la conexión, por lo que sería necesario asegurar el acceso a Internet una vez atravesado el túnel por ejemplo con un proxy para la navegación. Un pequeño esquema de cómo funciona una VPN puede verse en la imagen 5.

Siempre quedará la solución de utilizar datos móviles, que hoy en día no deberían ser una limitación, pero si no nos queda más remedio que utilizar el WiFi, deberemos utilizar siempre una navegación con el protocolo HTTPS y evitar utilizar servicios críticos, como el banco o el correo siempre que sea posible.

Espero haber podido concienciaros sobre los riesgos de usar el WiFi de un hotel sin ciertas precauciones. Quizás en el próximo viaje de trabajo sea una de las cosas a tener en cuenta a la hora de seleccionar el hotel.